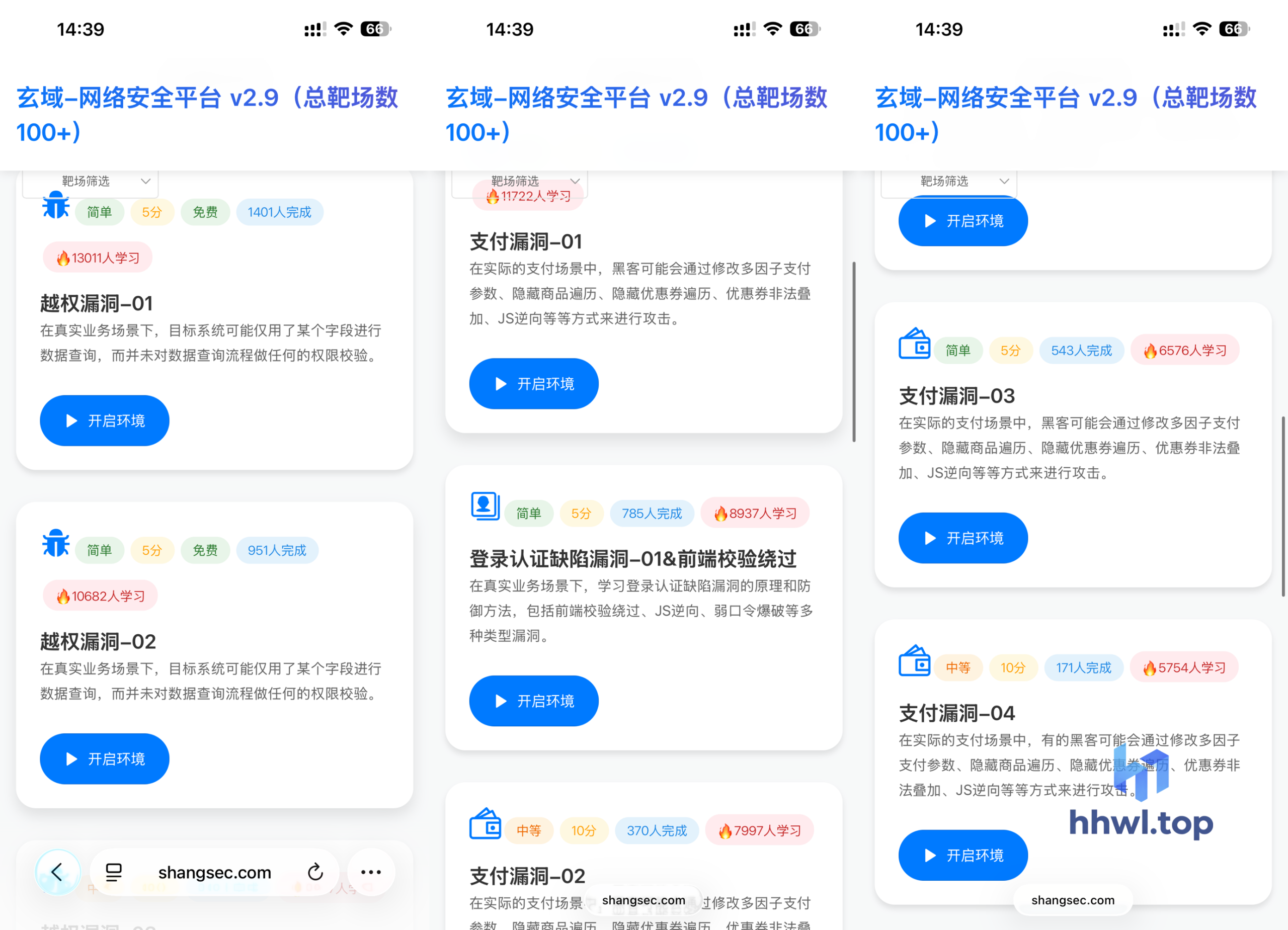

刚在玄域网络安全平台刷完越权漏洞-01和02靶场,作为网络安全入门选手,越权漏洞真的是必啃的基础知识点!今天就把靶场实战心得+核心原理整理出来,新手小伙伴直接抄作业~

一、先搞懂:什么是越权漏洞?

越权漏洞简单说,就是攻击者绕过系统权限校验,访问/操作了本不属于自己的资源。就像你只有自己家的钥匙,却能打开邻居家的门,核心原因就是系统没做好“权限校验”这道防线。

就像靶场描述里说的,很多真实业务场景里,开发只靠某个字段(比如用户ID、订单ID)做数据查询,却没校验“当前登录用户是否有权限访问这个数据”,这就给了攻击者可乘之机。

二、靶场实战:越权漏洞-01/02核心思路

玄域这两个越权靶场都是入门级,难度简单、免费还能拿5分,新手必冲!核心操作思路基本一致:

1. 登录测试账号:先获取普通用户的登录凭证(账号/密码、Cookie、Token),模拟正常用户登录系统。

2. 抓包分析请求:用Burp Suite等抓包工具,拦截用户查询个人信息、订单等数据的请求,找到关键参数(比如user_id=123、order_id=456)。

3. 修改参数尝试越权:把关键参数改成其他用户的ID(比如user_id=124),重新发送请求。如果系统直接返回了其他用户的信息,就说明存在越权漏洞。

4. 验证漏洞危害:进一步尝试修改、删除其他用户的数据,确认漏洞的实际影响范围。

三、越权漏洞的核心分类(新手必记)

实战中越权漏洞主要分两类,靶场里也能对应上:

• 水平越权:同权限级别用户之间的越权,比如普通用户A访问普通用户B的信息(靶场01/02大概率是这类)。

• 垂直越权:低权限用户越权访问高权限资源,比如普通用户登录后,直接访问管理员的后台页面、操作管理员功能。

四、新手避坑&实战小贴士

1. 抓包工具是关键:新手可以先从Burp Suite Community Edition(免费版)入手,熟悉抓包、改包、重放的基本操作,这是越权测试的核心工具。

2. 找对关键参数:优先看URL里的id、uid、order_id,还有POST请求里的表单参数,这些都是越权测试的突破口。

3. 区分“未授权访问”和“越权”:未授权访问是没登录就能访问,越权是登录后绕过权限校验,别搞混!

4. 靶场练手后再碰真实场景:新手先在玄域这类安全平台刷靶场,熟悉漏洞原理和测试流程,再去尝试合法的渗透测试(比如SRC平台),千万别非法测试!

五、总结

越权漏洞是Web安全里最常见、危害也最直接的漏洞之一,看似简单,却能导致用户信息泄露、数据篡改等严重后果。玄域的这两个入门靶场,刚好能帮新手把“原理-实战-验证”的流程走通,刷完靶场再去啃复杂的越权场景(比如多参数越权、业务逻辑越权),会轻松很多!

新手小伙伴们,越权漏洞入门就从这两个靶场开始吧!刷完有啥心得,欢迎在评论区交流~