Kali Linux 是一款专为渗透测试、网络安全评估和数字取证设计的开源操作系统,基于 Debian 架构,集成了数百款安全工具,是安全从业者的核心工具之一。以下从核心定位、安装配置、常用工具、使用规范等维度,提供全面且实用的使用介绍。

⚠️ 重要提醒:Kali 仅用于 合法授权的安全测试,未经授权入侵他人网络、设备属于违法行为,需承担相应法律责任。

一、Kali Linux 核心定位与适用人群

1. 核心定位

• 专为 网络安全测试 打造:集成 600+ 安全工具,覆盖渗透测试、漏洞挖掘、密码破解、流量分析、数字取证等全流程;

• 开源免费:基于 GNU 通用公共许可证(GPL),支持自由下载、修改和分发;

• 多平台兼容:支持 x86/x64 架构计算机、ARM 设备(如树莓派),可通过虚拟机、双系统、Live USB 三种方式运行。

2. 适用人群

• 网络安全工程师、渗透测试工程师;

• 信息安全专业学生、安全研究人员;

• 企业安全运维人员(用于内部安全评估)。

二、安装与基础配置

1. 安装方式(推荐新手选择前两种)

(1)虚拟机安装(最安全便捷)

• 推荐工具:VMware Workstation、VirtualBox;

• 步骤:

1. 从 Kali 官网 下载 ISO 镜像(建议选择 “Kali Linux 64-bit (Installer)”);

2. 新建虚拟机,分配至少 2GB 内存、20GB 磁盘空间,挂载 ISO 镜像;

3. 按照向导完成安装,默认用户名 kali,密码 kali;

4. 安装后通过 sudo apt update && sudo apt upgrade 更新系统和工具。

(2)双系统安装(性能最佳)

• 前提:电脑有未分区磁盘空间(至少 30GB);

• 注意:安装时需谨慎操作分区,避免覆盖原有系统数据,建议提前备份重要文件。

(3)Live USB 运行(临时使用)

• 工具:Rufus(Windows)、Etcher(跨平台);

• 特点:无需安装,直接从 U 盘启动,数据仅保存在内存中(重启后丢失),适合临时测试。

2. 基础配置(必做)

(1)切换 root 用户(获取最高权限)sudo su # 输入 kali 密码即可切换

(2)配置国内源(加速更新)

编辑源列表文件:nano /etc/apt/sources.list

添加国内源(如阿里云):deb http://mirrors.aliyun.com/kali kali-rolling main non-free contribdeb-src http://mirrors.aliyun.com/kali kali-rolling main non-free contrib

保存后更新:apt update && apt upgrade -y

(3)安装中文输入法apt install fcitx fcitx-googlepinyin -y

重启后在右上角输入法设置中切换为谷歌拼音。

三、核心工具分类与常用工具介绍

Kali 的工具按功能分类存放于菜单栏,以下是高频使用的工具及场景:

1. 信息收集工具(渗透测试第一步)

• Nmap(网络扫描器):扫描目标主机开放端口、操作系统版本、服务类型,命令示例:nmap -sV -p 1-1000 192.168.1.1 # 扫描目标IP的1-1000端口及服务版本

• Whois(域名查询):查询域名注册信息(所有者、服务器、有效期):whois baidu.com

• Dirb(目录扫描):扫描网站隐藏目录和文件,用于寻找后台入口:dirb http://target.com # 基于字典扫描目标网站目录

2. 漏洞扫描与利用工具

• Metasploit Framework(MSF,漏洞利用框架):渗透测试核心工具,集成数千个漏洞利用模块,示例(扫描Windows永恒之蓝漏洞):msfconsole # 启动MSFsearch eternalblue # 搜索永恒之蓝漏洞模块use exploit/windows/smb/ms17_010_eternalblue # 加载模块set RHOSTS 192.168.1.100 # 设置目标IPrun # 执行利用

• OpenVAS(漏洞扫描器):全面扫描目标系统的安全漏洞,支持自动生成报告,适合企业级安全评估。

3. 密码破解工具

• John the Ripper(约翰大师):破解密码哈希值(支持MD5、SHA等),命令示例:john --wordlist=/usr/share/wordlists/rockyou.txt hash.txt # 用字典破解hash文件

• Hydra(九头蛇):暴力破解远程服务密码(SSH、FTP、MySQL等),示例(破解SSH密码):hydra -l root -P /usr/share/wordlists/rockyou.txt 192.168.1.100 ssh

注:rockyou.txt 是Kali内置的密码字典,路径 /usr/share/wordlists/,使用前需解压:gunzip rockyou.txt.gz。

4. 流量分析与嗅探工具

• Wireshark( wireshark ):图形化流量分析工具,可捕获网络数据包,分析HTTP、TCP、UDP等协议,用于排查网络问题或监听通信数据;

• tcpdump(命令行嗅探工具):无图形界面,适合在终端或远程服务器上捕获流量:tcpdump -i eth0 host 192.168.1.100 # 捕获网卡eth0上与目标IP的通信流量

5. 数字取证工具

• Autopsy( autopsy ):图形化数字取证工具,可分析磁盘镜像、恢复删除文件、提取日志证据,适合网络安全事件调查。

四、使用规范与安全注意事项

1. 法律红线(绝对不能碰)

• 仅对 合法授权 的目标进行测试,需提前获得目标所有者的书面授权;

• 禁止用于入侵政府、企业、个人的网络设备,禁止窃取数据、破坏系统,否则将面临刑事责任。

2. 安全防护

• 测试时关闭自身设备的敏感服务(如SSH),避免被反向入侵;

• 不随意下载未知脚本或工具,Kali默认工具已足够满足需求,第三方工具可能包含恶意代码;

• 重要操作前备份系统快照(虚拟机),避免误操作导致系统崩溃。

3. 学习建议

• 新手从信息收集、基础扫描开始,逐步熟悉工具用法,不急于尝试漏洞利用;

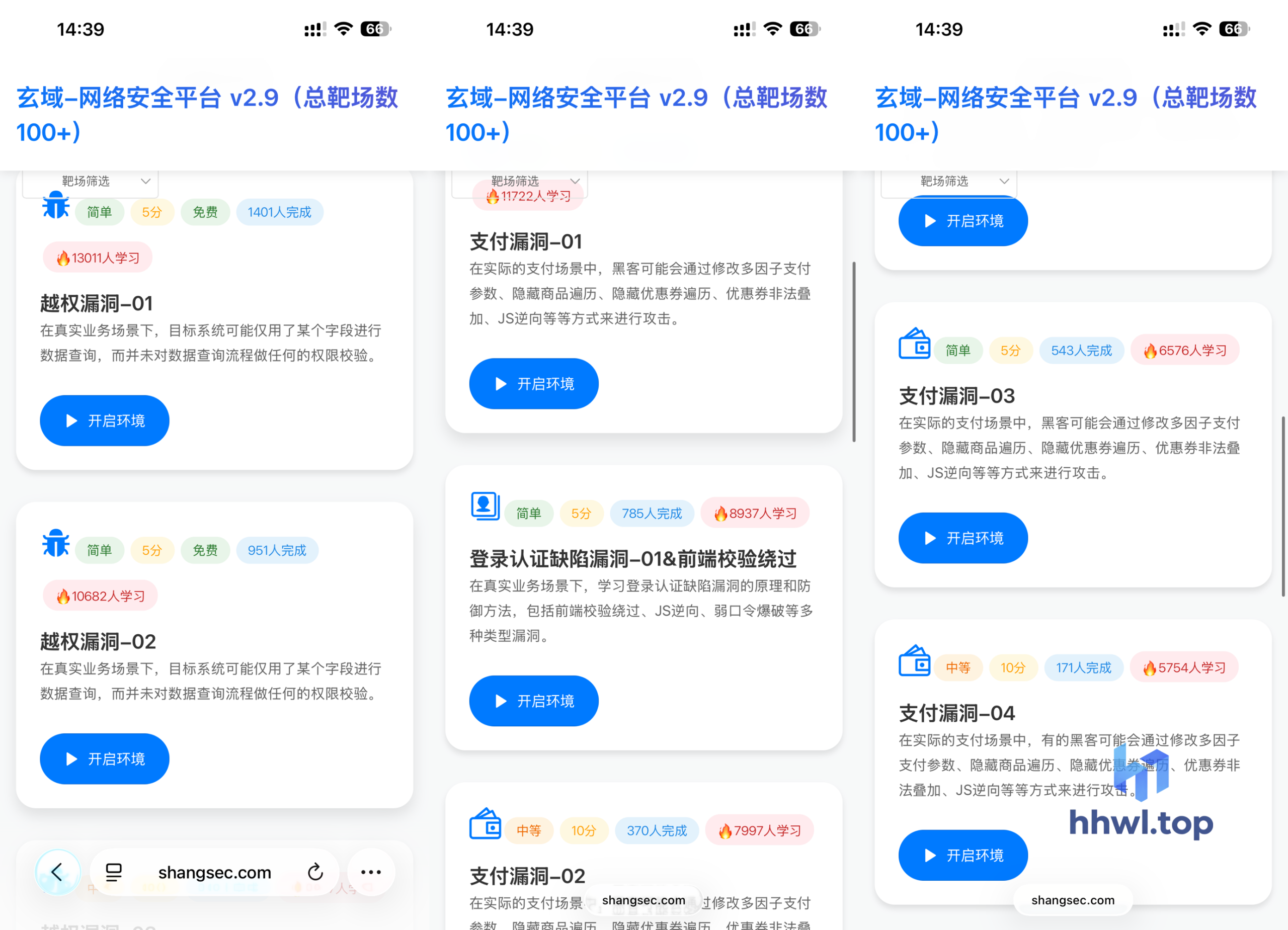

• 结合靶场练习(如Metasploitable、Hack The Box、VulnHub),在合法环境中积累经验;

• 学习网络协议(TCP/IP、HTTP)和操作系统原理,理解工具背后的工作逻辑,而非单纯记命令。

五、常见问题排查

1. 工具运行报错“命令未找到”:大概率是未更新系统,执行 sudo apt update && sudo apt install 工具名 安装;

2. 虚拟机无法联网:检查网络适配器设置(推荐“桥接模式”或“NAT模式”),确保虚拟机IP与主机在同一网段;

3. root用户无法登录图形界面:编辑 /etc/gdm3/daemon.conf,取消注释 #WaylandEnable=false,重启后即可登录。